7 Wege, wie Ihre Arbeit Tech Ihre Privatsphäre verraten kann

Haben Sie sich jemals gefragt, ob Ihr Chef den ganzen Tag sehen kann, was Sie auf Ihrem Computer machen? Die Antwort ist ja - und Sie werden vielleicht überrascht sein, was Ihre Vorgesetzten sehen können.

Ihr Arbeitscomputer ist nicht so privat wie Sie denken, und mit Hilfe von Technologien wie Firewalls und Überwachungssoftware kann Ihr Chef alle sehen Datei, auf die Sie zugreifen, jede Website, die Sie durchsuchen, und sogar jedes Wort, das Sie eingeben. Obwohl die meisten Unternehmen nur dann auf diese Informationen zugreifen, wenn sie bereits vermuten, dass sie nicht gut sind, kann man davon ausgehen, dass Sie auf einer bestimmten Ebene überwacht werden.

Wenn Sie denken, dass Sie mit der Arbeit aufhören können, indem Sie etwas löschen Dateien und löschen Sie Ihren Browserverlauf, denken Sie noch einmal nach. Hier sind sieben Möglichkeiten, wie Ihr Arbeitscomputer Sie betrügt:

1. Ihre E-Mails sind nicht so privat wie Sie denken.

"Viele Unternehmen archivieren alle E-Mails auf unbestimmte Zeit. Mitarbeiter können dies nicht erkennen. Organisationen können ihr E-Mail-Archiv aus verschiedenen Gründen durchsuchen, wie zum Beispiel bei einer Gerichtsverhandlung kann eine Suche nach einer öffentlichen Anforderung einer Zeitung durchführen. E-Mails, die nichts mit der Anfrage zu tun haben, können bei der Suche erscheinen, einschließlich persönlicher E-Mails. " - Beth McIntire, IT-Manager, Staatsanwaltschaft von North Carolina [Siehe ähnliche Geschichte: 15 Möglichkeiten, Ihre E-Mails professioneller zu gestalten ]

2. Das Löschen Ihres Browserverlaufs wird Ihnen nicht weiterhelfen.

"Ein Arbeitgeber kann die Internetnutzung eines Mitarbeiters leicht überwachen und darüber berichten, da der gesamte ausgehende Netzwerkverkehr durch einen Router oder eine Firewall fließt, die diese Fähigkeit bietet. Zum Beispiel wenn Sie eingeschaltet sind -Seite im Büro ist Ihr Computer mit dem lokalen Netzwerk (LAN) verbunden.Aus Gründen der Sicherheit gibt es ein Gerät, das zwischen dem Firmen-LAN und dem öffentlichen Internet sitzt - eine Firewall.Es ermöglicht den Netzwerkverkehr zu ausgehenden Webseiten und kontrolliert und begrenzt den eingehenden Netzwerkzugriff. " - Timothy Platt, Vice President IT Business Services , Virtual Operations

3. Ihr Telefon ist auch nicht privat.

"In den meisten Unternehmen ist ein Internetfilter installiert. Diese Geräte, z. B. die Barracuda Web Filter-Appliance, können alle Internetaktivitäten von jedem Computer [oder] Gerät im Netzwerk verfolgen. einschließlich Ihres Mobiltelefons, das Sie mit dem Office-WLAN verbinden. " - Peter Davis, Besitzer, 311 Media

4. Remote-Mitarbeiter, Vorsicht: Ihr Standort ist sichtbar.

"Viele große IT-Anbieter wie IBM bieten erschwingliche mobile Verwaltungsprodukte wie MaaS360 an, die es Arbeitgebern ermöglichen, tragbare Geräte streng zu kontrollieren. Arbeitgeber können verloren gegangene Mitarbeitergeräte remote löschen, die auch für den Zugriff auf Unternehmensinformationen verwendet werden B. die Verwendung und den Zugriff auf die Kontrolle sowie die Ferninstallation und -entfernung von Software.Auch auf unternehmenseigenen Geräten gibt es nicht viel Streit, aber die Nutzungsrichtlinien für Mitarbeitermobilgeräte können verwendet werden, um angemessene Nutzungsrichtlinien und das Löschen von End-of-Employment-Daten durchzusetzen Außerdem ist dies von entscheidender Bedeutung, da BYOD in der heutigen Geschäftswelt so weit verbreitet ist und mobile Geräte so oft gestohlen oder verloren gehen.In solchen Fällen können wir Informationen von diesen Geräten auslesen und schrubben oder sie sofort abschneiden Zugriff auf Unternehmensressourcen.

"Natürlich gibt es manchmal Fehlalarme, die mit Remote-Tracking-Funktionen in den meisten mobilen Geräten gelöst werden können Management-Programme. Ein Kunde rief eines Tages unseren Support-Desk an, um einen gestohlenen Notebook-PC zu melden, und mithilfe der GPS-Tracking-Funktion von MaaS360 konnten wir das Notebook auf einem Schalter am anderen Ende des Gebäudes lokalisieren, wo ein Mitarbeiter es verlegt hatte. " Jeff Hoffman, Präsident, ACT Network Solutions

5. Arbeitgeber können jedes eingegebene Wort nachverfolgen.

"Es gibt zahlreiche Anwendungen für Arbeitgeber, die auf Computern von Mitarbeitern installiert werden, die im Wesentlichen Programme hacken. Die Anbieter und Arbeitgeber betrachten sie als ethische Hacker-Tools, wenn sie legal verwendet werden. Zum Beispiel können diese Programme oft gegen einen betrügerischen Angestellten schützen, der eine Liste von Kreditkarten oder Sozialversicherungsnummern per E-Mail verschickt. Diese Programme laden häufig Aktivitäten in Echtzeit auf eine Cloud-Konsole zur Überprüfung durch den Arbeitgeber und können Elemente wie Browserverlauf, Screenshots alle 10 Minuten, wenn ein Excel- oder Word-Dokument geöffnet ist, Tastatureingaben und Screenshots von E-Mails, wenn geöffnet, enthalten um ein paar zu nennen. "- Bob Herman, Mitbegründer und Präsident, IT Tropolis

6. Ihre Produktivität kann überwacht werden.

"Wir haben Mitarbeiter auf der ganzen Welt. Leider haben wir nach ein paar negativen Erfahrungen nach einer Lösung gesucht, um die Aktionen unserer Mitarbeiter während der Arbeitszeiten zu protokollieren. Wir benötigen jetzt alles -of-office Mitarbeiter verwenden TimeDoctor.com Wir verfolgen Screenshots, die Zeit pro Projekt, die Zeit pro genutzter Software, Webcam-Aufnahmen und Produktivitätskennziffern, im Falle von, geringer Produktivität 'zum Beispiel wird eine E-Mail an unsere Mitarbeiter gesendet Teamleiter Natürlich sind sich die Mitarbeiter der Software sehr bewusst, und unsere Produktivität hat seit der Implementierung vor drei Monaten stark zugenommen, außerdem sind einige Mitarbeiter nicht bereit, Tracking-Software zu verwenden, und das ist für mich in Ordnung skrupellose Arbeiter auszusortieren. " - Brad M. Shaw, Präsident und CEO , Dallas Web Design

7. Jede Datei, auf die Sie zugreifen, ist sichtbar.

"Von einem Server arbeiten? Wir kennen jede Datei, die Sie auf den Server gezogen haben und wann. Es gibt viele weitere Möglichkeiten, aber Kunden fragen mich immer:, Kann mein Chef sehen? Was mache ich?' und die Antwort ist immer ja. " - Justin Esgar, CEO und Präsident, Virtua Computers

Zusätzliche Berichterstattung von Brittney Helmrich

Der Staat des Kleinunternehmens: Vermont

Im Rahmen unseres einjährigen Projekts "The State of Small Business" plant Mobby Business, über das Umfeld für kleine Unternehmen in allen Bundesstaaten Amerikas zu berichten. In dieser Ausgabe haben wir einige der rund 80.000 Kleinunternehmer von Vermont nach den Herausforderungen und Möglichkeiten des Betriebs in ihrem Bundesstaat gefragt.

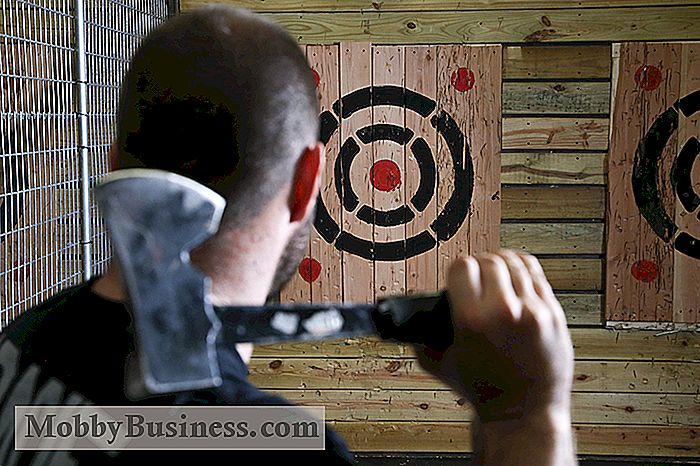

Small Business-Schnappschuss: Stumpys Hatchet-Haus

Unsere Small Business Snapshot-Serie enthält Fotos, die in nur einem Bild darstellen, worum es bei den kleinen Unternehmen geht. Die Besitzer von Stumpy's Hatchet House, Mark und Trish Oliphant und Stuart und Kelly Josberger, erklären, wie dieses Bild ihr Geschäft darstellt. Stumpy's Hatchet House bietet eine zurück-zu-grundlegende Form der Erholung, Freunde für eine primitive und organische zusammenbringen Erfahrung.