Insider-Job: Verhindern von Mitarbeiterdatenverletzungen

Obwohl Unternehmen immer Risiken für Datensicherheitsbedrohungen von außen ausgesetzt sind, verursachen Mitarbeiteraktivitäten auch einen erheblichen Anteil an Datenverstößen, stellt eine neue Umfrage fest.

Spectorsoft, ein Mitarbeiter-Monitoring Der Anbieter von Lösungen veröffentlichte heute (24. September) seine Umfrage "Insider Threat: Alive and Thriving" und gab an, dass 23 Prozent der Unternehmen eine Datenverletzung von innen erfahren haben.

Laut der Umfrage ist das geistige Eigentum (IP) einer der am häufigsten durchbrochenen Datentypen. Darüber hinaus werden in 44 Prozent der Fälle IP, Geschäftspläne, Technologiedesigns sowie Informationen zu Fusionen und Übernahmen verletzt. Arbeitgeber gaben auch an, dass 47 Prozent der ehemaligen Mitarbeiter Vertraulichkeits- und Vertraulichkeitsvereinbarungen brechen und Unternehmensinformationen mitnehmen, bevor sie die Organisation verlassen, ergab die Umfrage.

Die Studie ergab auch, dass Unternehmen zwar Protokolle zur Verhinderung von Datenschutzverletzungen haben Oft brechen viele Mitarbeiter die Firmenpolitik. Dreiundfünfzig Prozent der Unternehmen gaben an, dass Mitarbeiter von Unternehmen ausgegebene Geräte verwenden, um geschäftliche Informationen an persönliche E-Mail- und Cloud-basierte Dateifreigabekonten wie Gmail und DropBox zu senden.

Jason Judge, CEO von SpectorSoft, sprach mit MobbyBusiness und lieferte die folgenden Tipps zur Eindämmung von Datenschutzverletzungen und zur Überwachung von Mitarbeitern:

MobbyBusiness: Welche Maßnahmen können Arbeitgeber ergreifen, um Unternehmensrichtlinien durchzusetzen?

Jason Richter: Es beginnt mit der Ausbildung. Stellen Sie zunächst sicher, dass die Mitarbeiter die Richtlinien Ihrer Organisation kennen. Ein Mitarbeiterhandbuch oder eine Richtlinie zur akzeptablen Nutzung zu haben bedeutet nicht, dass sie von jemandem gelesen wurden. Lassen Sie Mitarbeiter erkennen, dass sie sich mit akzeptablen Nutzungsrichtlinien auskennen und diese gelesen haben. Was immer Ihre Organisation zulässt, wird weiterhin stattfinden. Sie benötigen eine Methode zur Überprüfung der Einhaltung der Richtlinien. Sie müssen Mitarbeitern, die gegen diese Bestimmungen verstoßen, mitteilen, dass Richtlinien aus einem bestimmten Grund bestehen und dass sie durchgesetzt werden. Andernfalls sollten Sie mit der Einhaltung nicht viel erwarten.

Mobby Business: Welche Arten von Kontrollen können Arbeitgeber implementieren, um IP-Verstöße zu verhindern?

JJ: Stellen Sie sicher, dass Ihre Organisation verwaltet, wer Zugang hat diese Art von kritischen, vertraulichen Informationen. Es gibt Menschen, die legitim Zugang benötigen - stellen Sie sicher, dass der Zugang zu diesen Personen beschränkt ist. Jetzt stellt sich die Frage: "Wie stellen Sie sicher, dass Menschen die ihnen zugestandenen Zugriffe richtig nutzen?" Das ist die einzigartige Herausforderung der Insider-Bedrohung. Ich glaube, Sie müssen sich auf die Aktivitäten der Insider konzentrieren. Auf diese Weise haben Sie eine klare Aufzeichnung dessen, was getan wurde, und den Kontext, um zu verstehen, warum es gemacht wurde. Es gibt viele Lösungen, die sich auf die Verhinderung von unberechtigtem Zugriff konzentrieren, aber sie können nicht effektiv mit der Insider-Bedrohung umgehen. Wenn es nur darum ginge, die richtigen Berechtigungen zu setzen, würden wir nicht so viele Geschichten über Datendiebstahl sehen.

Mobby Business: Wie kann der Arbeitgeber sicherstellen, dass ehemalige Mitarbeiter Vertraulichkeits- und Vertraulichkeitsvereinbarungen einhalten? Können Arbeitgeber dies tun?

J. J.: Sie können. Der Diebstahl von IP-Modellen, die von CERT - der Cyber-Verteidigungs- und Sicherheitsabteilung des Software Engineering Institute der Carnegie Mellon University - erstellt wurden, zeigt, dass die meisten Insider IP innerhalb von 30 Tagen nach Verlassen einer Organisation stehlen. Wenn jemand benachrichtigt, ist es sinnvoll, aktiv zu überwachen, um Ihre Informationen zu schützen. Besser, wenn Sie ein detailliertes, 30-tägiges Aktivitätsprotokoll für alle Mitarbeiter haben, können Sie einfach die Aufzeichnungen überprüfen und sicherstellen, dass vor oder nach der Benachrichtigung nichts unternommen wurde. Sollten Sie Beweise für einen IP-Diebstahl finden, können Sie schnell und proaktiv damit umgehen.

Mobby Business: Beliebte private E-Mail- und Cloud-basierte Filesharing-Anbieter sind in der Regel sicher. Was macht sie bei der Übertragung von Unternehmensinformationen riskant und wie kann der Arbeitgeber die Mitarbeiter davon abhalten, diese Dienste zu nutzen?

J.J.: Das Problem ist nicht die Sicherheit dieser Dienste. Es ist die Tatsache, dass Unternehmensdaten die Kontrolle des Unternehmens verlassen haben. Sobald es zu einer dieser Lösungen bewegt wird, gibt es keine Möglichkeit für die IT- oder Sicherheitsleute des Unternehmens, es zu schützen oder zu wissen, wo es ist. Unternehmen sollten Richtlinien festlegen, wer diese Art von Angeboten verwenden kann und welche nicht. Das heißt, ich weiß nicht, dass Arbeitgeber sie vollständig davon abhalten können, von Angestellten benutzt zu werden, die sie benutzen wollen. Neue Dienste tauchen ständig auf. Und zum größten Teil nutzen Mitarbeiter sie, um die Produktivität zu steigern. Alle zu finden und zu blockieren ist nicht einfach. Datenverlustpräventionslösungen spielen hier eine Rolle, sind jedoch nicht kontextsensitiv. Sie müssen benachrichtigt werden, wenn vertrauliche Daten in eines dieser Angebote hochgeladen werden, und Sie müssen ein klares Bild der Benutzeraktivität haben, die zu dieser Benachrichtigung geführt hat. So können Sie nachvollziehen, ob ein Mitarbeiter eine Arbeit mit nach Hause nimmt die Verbesserung des Unternehmens oder ein Sicherheitsproblem, das behandelt werden muss. Andernfalls riskieren Sie, dass Sie durch falsche Positive überwältigt werden.

Mobby Business: Datenschutz ist ein großes Problem. Wie können Organisationen Datenschutzbedenken in Bezug auf Mitarbeiterüberwachungssoftware überwinden?

J. J.: Untersuchungen haben gezeigt, dass Mitarbeiter während der Arbeitszeit auf von Unternehmen ausgestellten Computern keine Überwachung als Verletzung der Privatsphäre sehen. Viele erwarten, dass 91 Prozent der Mitarbeiter akzeptieren, dass ihre Computeraktivitäten und Verhaltensweisen während der Arbeitszeit überwacht werden. Um es den Arbeitgebern noch einfacher zu machen, Aktivitätsüberwachungslösungen in einem Zeitalter anzubieten, in dem der Datenschutz ein Problem darstellt, haben wir Spector 360 Recon so entworfen, dass ein Gleichgewicht zwischen den beiden kritischen Faktoren erreicht wird.

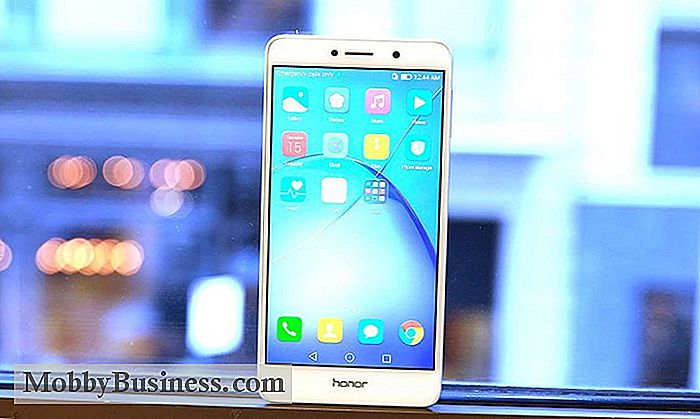

Huawei Honor 6X Smartphone: Ist es gut für Business?

LAS VEGAS - Das neue Smartphone von Huawei ist ein Schnäppchen für preisbewusste Geschäftsanwender. Die Honor 6X, die diese Woche auf der CES Tech-Messe in Las Vegas vorgestellt wurde, ist ein Killer-Deal mit einem Premium-Design, starker Sicherheit und einem geräumigen 5,5-Zoll-Display, alles für nur 250 US-Dollar.

Beste Business-Tablets für Unternehmer 2018

Tablets werden häufig in kleinen Unternehmen und internationalen Unternehmen eingesetzt. Im Jahr 2016 berichtete die New York Times, dass rund 50 Prozent aller High-End-iPads an Geschäftskunden verkauft werden. Innovative Unternehmer verwenden Tablets als Point-of-Sale-Systeme, interaktive Menüs, Inventory-Systeme und anstelle von herkömmlichen Kreditkartenverarbeitungs-Setups.